|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Безопасность беспроводных соединений

Идентификатор набора служб

Идентификатор набора служб (SSID) - это 32-битная строка, используемая в качестве сетевого имени. Чтобы связать рабочую станцию с точкой доступа, обе системы должны иметь один и тот же SSID. На первый взгляд это может показаться рудиментарной формой аутентификации. Если рабочая станция не имеет нужного SSID, то она не сможет связаться с точкой доступа и соединиться с сетью. К сожалению, SSID распространяется многими точками доступа. Это означает, что любая рабочая станция, находящаяся в режиме ожидания, может получить SSID и добавить саму себя в соответствующую сеть.

Примечание

Некоторые точки доступа можно настроить на запрет распространения SSID. Однако, если данная конфигурация не будет сопровождаться соответствующими мерами безопасности передачи данных, SSID по-прежнему можно будет определить посредством прослушивания трафика.

MAC-адрес

Некоторые точки доступа позволяют использовать MAC-адреса авторизованных рабочих станций для аутентификации (это возможность, предусмотренная поставщиком, поэтому она не включена в спецификацию). В данной конфигурации AP настроена на разрешение соединения только по тем MAC-адресам, о которых известно этой точке доступа. MAC-адрес сообщается точке доступа администратором, который добавляет MAC-адрес в список разрешенных устройств. К сожалению, MAC-адреса должны передаваться в открытом виде; в противном случае сеть функционировать не будет. Если злоумышленник прослушивает трафик, он может определять авторизованные MAC-адреса и настраивать свою собственную систему на использование одного из этих MAC-адресов для установки соединения с AP.

WEP

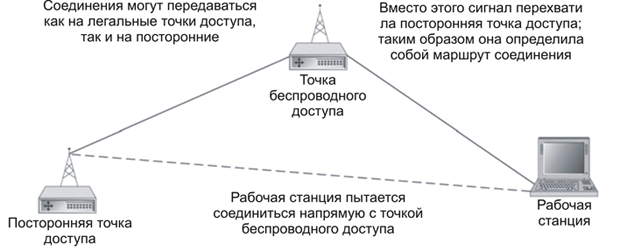

Как уже было упомянуто, WEP предусматривает использование службы аутентификации. К сожалению, эта служба осуществляет только аутентификацию рабочей станции относительно AP. Она не обеспечивает взаимную аутентификацию, поэтому рабочая станция не получает доказательства того, что AP действительно является авторизованной точкой доступа в данной сети. Таким образом, использование WEP не предотвращает перехват данных или атаки через посредника (cм. рис. 18.3).

Протокол 802.1X: контроль доступа в сеть по портам

Протокол 802.1X разработан в качестве надстройки для всех протоколов контроля доступа 2 уровня, включая Ethernet и WLAN. Так как данный протокол был разработан в то время, когда создатели WLAN искали решения проблем, связанных с WEP, он пришелся как нельзя кстати.

Протокол предназначен для обеспечения обобщенного механизма аутентификации при доступе в сеть и предусматривает следующий набор элементов:

- Аутентификатор. Сетевое устройство, осуществляющее поиск других объектов для аутентификации; для WLAN это может быть AP.

- Соискатель. Объект, которому требуется доступ. В случае с WLAN это может быть рабочая станция.

- Сервер аутентификации. Источник служб аутентификации. 802.1X разрешает централизацию этой функции, поэтому данный сервер является, например, сервером RADIUS.

- Сетевая точка доступа. Точка присоединения рабочей станции к сети. По сути, это порт на коммутаторе или концентраторе. В беспроводной технологии она является связью между рабочей станции и точкой доступа.

- Процесс доступа через порт (PAE). PAE - это процесс, выполняющий протоколы аутентификации. PAE есть как у аутентификатора, так и у соискателя.

- Расширяемый протокол аутентификации (EAP). Протокол EAP (определен в стандарте RFC 2284) представляет собой протокол, используемый при обмене аутентификационными данными. Поверх EAP могут работать и другие протоколы аутентификации более высокого уровня.

Использование протокола 802.1X позволяет применить более надежный механизм аутентификации, нежели возможности, доступные в 802.11x. При использовании совместно с сервером RADIUS становится возможным централизованное управление пользователями.

Примечание

Для функционирования 802.1X рабочая станция и точка доступа должны иметь между собой связь. Поэтому рабочая станция уже может быть подключена к беспроводной сети перед аутентификацией.

Взаимная аутентификация является необязательной относительно 802.1X, и, таким образом, множество инсталляций по умолчанию будет открыто для атак перехватом. 802.1X также предусматривает одноразовую аутентификацию (в начале сеанса). Следовательно, если злоумышленник завладеет MAC-адресом легальной рабочей станции, он получит возможность захватить сеанс и работать в сети WLAN под видом одного из легальных пользователей.